接續上一章,模擬幾個攻擊手法後,從EventLog反推事件如何發生

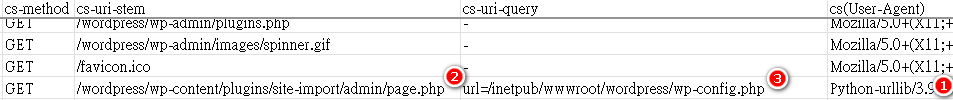

首先可以查找使用Curl或Python關鍵字,因為這都不是一般使用者操作行為,從Log看,使用Python-urllib,URL中又包了一個URL,這是一個LFI(Local File Inclusion),利用這個漏洞取得wp-config.php的config設定

搜尋site-import wordpress exploit查到被利用的弱點

WordPress Plugin Site Editor 1.1.1 - Local File Inclusion

https://www.exploit-db.com/exploits/44340

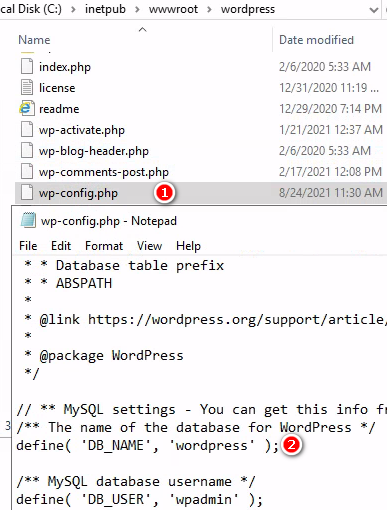

wp-config.php有連到DB等設定,保護不好將被取到密碼及DB連線方式等等

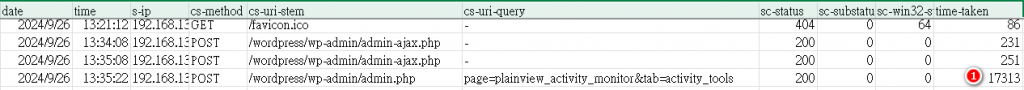

當已經分析到異狀後,駭客這時通常想要找Injection或upload的漏洞去控制主機,可以針對那個時間區間異常大的time-taken去調查,查看query plainview_activity_monitor這個特別長

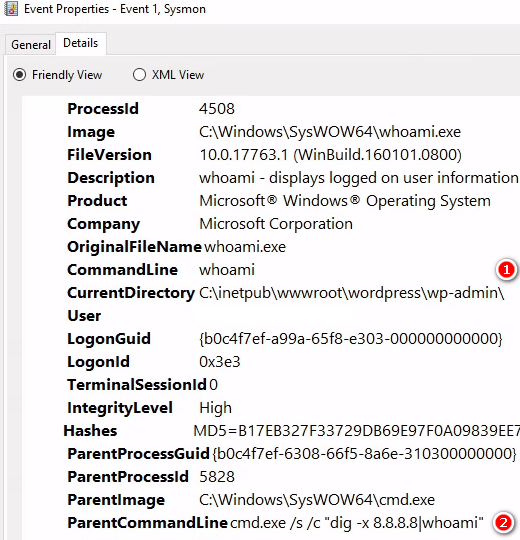

Sysmon Type(處理程序建立),找Log發生的前後1分鐘看到以下紀錄,可以看出利用wordpress下whoami的指令,表示已經可以被Injection命令了

查找plainview_activity_monitor wordpress exploit 為此弱點被利用

WordPress Plugin Plainview Activity Monitor 20161228

https://www.exploit-db.com/exploits/45274

資安這條路 06 - [Injection] Code injection - Local File Inclusion, Remote File Inclusion

https://ithelp.ithome.com.tw/articles/10241555

IISLog應用案例分享: 統計特定網頁的平均執行時間

https://blog.darkthread.net/blog/log-parser-case-for-time-taken/